はじめに

こちらは バイセルテクノロジーズ Advent Calendar 2024 の7日目の記事です。 昨日は小貫さんによるWhisper のバッチ処理時に生じる文字起こし性能劣化問題の対策と理論的な考察でした。

こんにちは。テクノロジー戦略本部CTO室の内田です。

私は2023年12月に中途入社しました。現在はセキュリティグループのグループマネージャー職を担っており、「プロダクトセキュリティ」や「社内の情報セキュリティ」といったテクニカル・ガバナンスの両面から全社リスクマネジメント対応を推進しています。

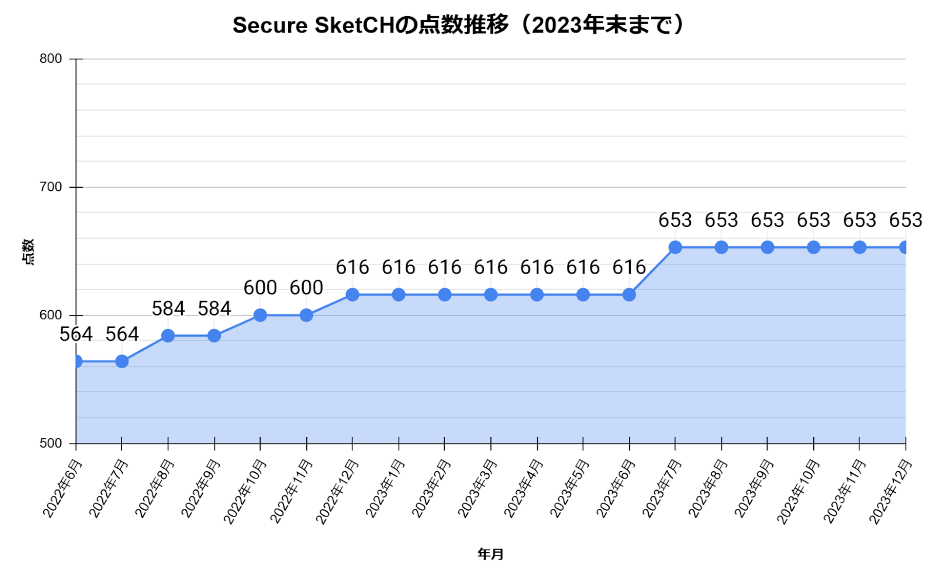

さて、バイセルではセキュリティ面の対応指標・可視化について、Secure SketCH(セキュアスケッチ)というセキュリティ評価サービスを利用しております。直近1年の対応結果として100点以上の評価点の加点が実現できましたので、セキュリティ戦略策定から実装に至るまでの対応ポイントやノウハウを記載します。

自身の入社後の1年間の対応を振り返ると共に、セキュリティ対応をされている方にとって少しでも「ヒント」や「ナレッジ」に繋がれば幸いです。

なお、自社のセキュリティ対策に関する内容のため、詳細まで記載できない部分があることを、あらかじめご容赦ください。

概要

バイセルでは、全社のセキュリティ評価をSecure SketCHサービスで可視化しています。具体的には、各種ガイドラインに沿った要件(質問)に対し、実施状況や頻度を回答していくことで成熟度が数値化されるサービスです。これにより、第三者観点のセキュリティ対応の点数(評価)や偏差値(他社比較)の可視化を実現できます。

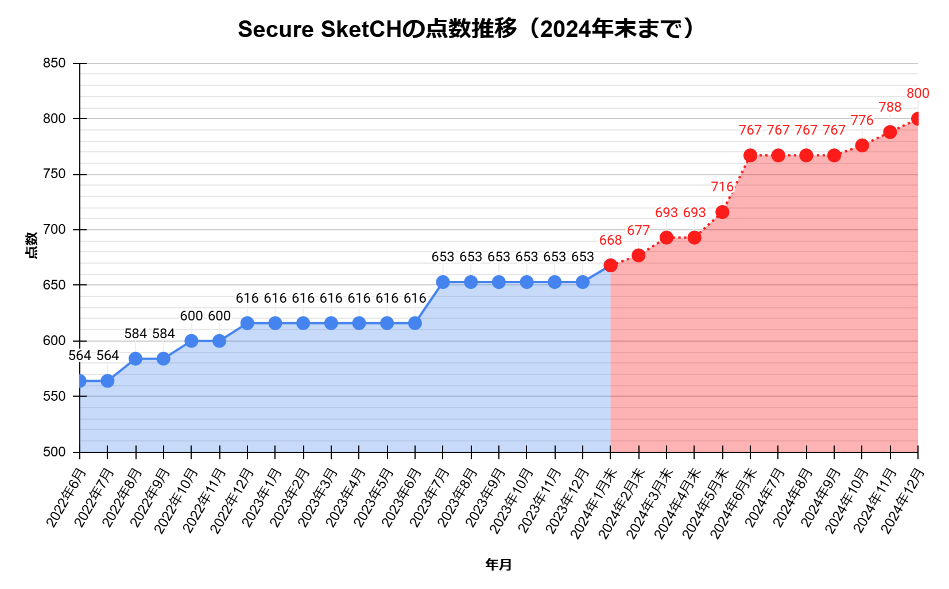

点数は、私が入社した2023年末時点で653点(B評価・1000点満点)でした。2024年の私のミッションの1つがSecure SketCHの点数向上であり、対応優先度やスケジュール策定などを含め、対応を一任されました。やってやるぞというワクワク感がありつつも、実現できなければ全て自分の責任であるという重さを実感しながら実際の対応を進めた状況です。

課題・背景

私の入社前の話となりますが、兼任でセキュリティを担当していた方がいたものの、対応工数などの問題で点数向上に課題がありました。下表の点数推移の通り、1年半以上で100点弱程度の上昇に留まっていました。また、有事対応領域(CSIRT構築等)については未着手の状態で、その構築ノウハウや手順整備などについても課題を抱えていました。セキュリティ対応に苦戦していた状態と言える一方で、兼任でセキュリティ対応をする難しさを示しているように感じられます。

具体的なアプローチ

入社直後、CTOから「中長期のセキュリティロードマップを作成してほしい」という要望があり、入社後1ヶ月は現状理解や課題整理を含め会社を理解するところから始めました。その1ヶ月がSecure SketCH対応を軌道に乗せる助走期間であったと考えると、今から思えば大変貴重な時間でした。その期間でセキュリティ面における理想像と現状とのGAPを整理でき、そのGAPこそがSecure SketCH対応とリンクする部分が多いことに気付いたため、戦略(計画)策定に繋がりました。

STEP 1:戦略(対応計画)策定

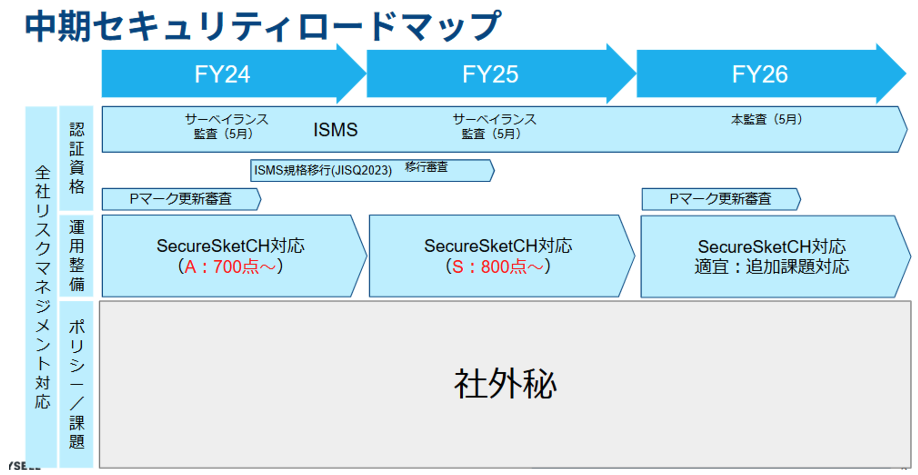

まずは2024年(FY24)を起点として、3年間の中期セキュリティロードマップを策定しました。 このあたりは各社によって状況は様々かと思いますが、大項目を以下3つにカテゴライズしました。

①認証資格…PマークやISMS等の公的な認証資格の運用や審査対応等のスケジュールを書く

②運用整備…セキュリティ運用≒Secure SketCHの点数と捉え、目標値を設定

③ポリシー・課題…自社でできていないルール整備など、セキュリティ関連の課題事項を書く

図1.中期セキュリティロードマップ ※2023年12月に策定したもの

図1.中期セキュリティロードマップ ※2023年12月に策定したもの

大まかな道筋を示すことで、一段階ブレイクダウンした「具体的な対応」も見えてくると思います。

ロジカルシンキングの逆算思考の考え方にもありますが、アウトプット(ゴール)を実現するためのアクションを可視化できるので、しっかりとセキュリティ戦略を立てることがポイントです。

ポイント:中長期のセキュリティロードマップを策定し、目標(ゴール)を明確にする

STEP 2:優先度のすり合わせ実施

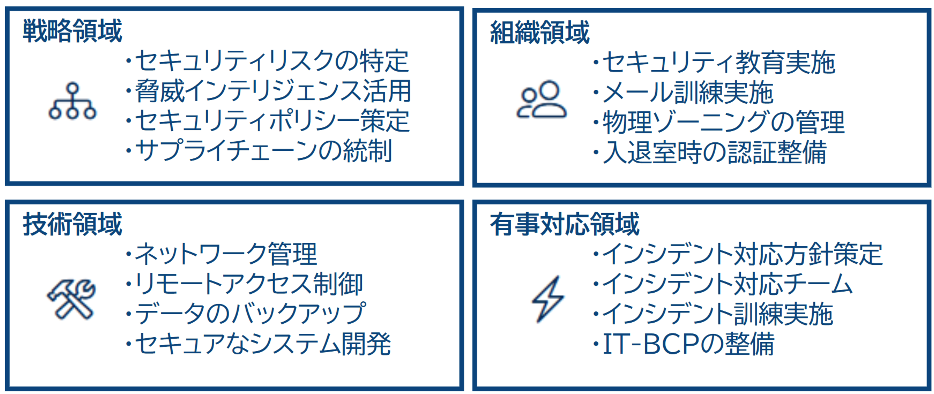

次にSecure SketCHの実際の対応領域についての話となります。こちらは以下4つの領域(カテゴリー)があります。

それぞれに設問項目があり、合計で70以上の質問があります。 今回は対応ステータスが「未実施」または「一部実施」のものをすべて抽出し、今期「やる」「やらない」の判断を行いました。「やる」項目については、時期やゴールを1つ1つ設定して、それを一覧化しました。

ただ、難しい管理は全く行わず、スプレッドシートで課題管理表を作成し、タスクをWBSに分割してスケジュール管理を徹底しました。

※以下は管理表イメージの一部で実際の状況とは異なります

これらの項目については、STEP1のロードマップの課題部分ともリンクすることに気付いたので、対応優先度をCTOとすり合わせた上で年間計画に落とし込みました。この部分について会社方針や責任者の方針とズレが発生すると、後々ハレーションが発生する可能性がありますので、意識のすり合わせは慎重に実施しました。2024年計画で40項目ほどの改善を計画し、ここまでが入社1ヶ月のタスクとなります。

ポイント:実施項目の取捨選択、対応優先度の上長合意

STEP 3:2024年上半期の対応

この時点で2024年の点数目標を難易度高めに設定しました(6月末で720点、12月末で750点超え)。 ロードマップに記載の通り、2025年中に800点を超える道筋を立てたいという狙いがあり、2024年の目標を挑戦的な数字に設定しました。

優先度の観点から、上半期で重視したのは以下の2点です。

①情報資産のリスク分析

全社の情報資産のリスク分析は大変骨の折れる作業です。全社資産の洗い出しに加え、リスク分析を主体的に実施できる人材自体も一般的に少ないのではないかと考えています。ここで対応のヒントとなるものは「Pマーク」や「ISMS」です。どちらの認証においても情報資産(個人情報含む)の一覧化やリスク分析の実施が盛り込まれています。これらのベストプラクティスに従って対応するのがベターな選択だと考えます。

幸いにもバイセルにおいては両方の認証資格を取得しており、2024年に更新審査を控えている状態でした。改めて情報資産管理台帳の更新を進めた上で、結果の評価(リスク分析)の実施を行いました。過去と比較すると、精度の高い分析が行えたと考えています。

なお、依頼自体はスムーズに行えましたが、各部門の担当者も不慣れなこともあり、記載レベルに統一感がなかったり課題はありました。こちらは担当者に丁寧に説明を継続し、最終的には「セキュリティに必要な対応」との認識が伝わったのが嬉しかったです。このあたりはセキュリティ対応の「難しさ」がある一方で「やりがい」に繋がるポイントであると考えています。

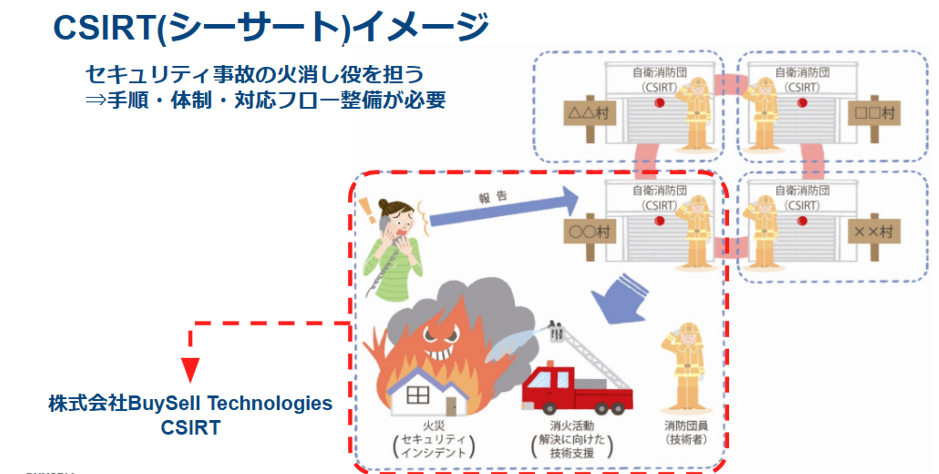

②インシデント対応チーム(CSIRT)の設立

こちらは以前にBlogで発信した内容となります。

tech.buysell-technologies.com

こちらも「必要なのか?」「なぜやるのか?」など、関係者にご理解いただくのが難しい領域かと思います。できるだけ丁寧に専門用語を避けた説明資料を作成するのがポイントかと思います。(以下、社内説明資料の一部)

上半期の結果は、計画した24項目程度の改善が行え、2024年6月末の着地としては767点となりました。特に未対応だったインシデント対応チーム(CSIRT)について、役員から運用開始の承認を得られたことが大きいです。(30~40点程度の加算)

ポイント:社内全員を巻き込むこと。丁寧な説明を粘り強く行うこと

STEP 4:2024年下半期の対応

6月末までに想定以上の進捗があり、年間目標の750点を超過したので、12月末の目標を780点超に見直し(上方修正し)ました。

Pマーク更新審査やISMS審査後の対応など、7月から9月の間はSecure SketCH対応は工数の問題で対応は難しかったのですが、種まき自体は行っており、10月から12月を実対応期間と設定しました。

優先度の観点から、下半期で重視したのは以下の2点です。

①クラウドサービス管理のポリシー策定

全社的なクラウド利用が進んでいる中、利用ポリシー策定(申請のルール化)に課題がありましたが、こちらは情報システム部門との協力で改善対応を進めました。

小職にてセキュリティ要件を基にしたクラウド選定の基準を作成しました。基準については経産省から発信されている「クラウドサービスレベルのチェックリスト」などが参考になるかと思います。

情報システム部門においては、既存の社内申請システムに新しく「SaaS利用申請フロー」を追加しました。既存利用のクラウド(SaaS)システムの情報も整理し、社内告知を実施しました。セキュリティ部門とIT部門が協力して既存の課題を解決した一例になると考えます。

②CSIRT訓練

年内2024年12月の計画としては、CSIRT訓練を盛り込んでおり、こちらを必ずやりきります。訓練シナリオ自体は内製で行うこととし、インシデント報告を受けてからの一連の対応を検証する予定です。こちらは別の機会にノウハウ等を発信できればと考えています。

下半期の結果は、15項目程度の改善が行えました。(見込みも含む)

ポイント:情シス(IT部門)とセキュリティ部門の協力関係の構築

結果・成果

上記のとおり、年始計画では2024年末での750点超えを目標としていましたが、上半期終了段階で達成したため、期中に上方修正して780点超えを目標としました。それに加え、情報システム部門が実施したネットワーク対応やクラウド管理対応等で加点できる項目があったため、目標を大幅に超過する結果を実現できました。

2024年末で前年比+150程度の800点(S-評価)の着地を見込んでいます。(以下点数推移)

Secure SketCHにて「高レベルのセキュリティ対策を実施できています」との判定なので、セキュリティの土台作りは概ね実現できたと判断しています。ただ、本年はKADOKAWA社やイセトー社の事故など、多くのサイバー攻撃(ランサムウェア感染等)が報告された年でもありました。高度化するサイバー攻撃に備え、感度高く継続的なセキュリティ対応をすることが重要です。

今後の展望

引き続き、対応ステータスが「未対応」や「一部実施」に留まっている施策の整理を進め、「実施済み」と評価できるように継続して対応をリードします。

また、点数の上昇は実現できたものの、セキュリティに関するポリシーの定着や運用定着については、粘り強く対応していく必要があります。そのような観点で、仕組み化やルール整備は一定基準を超える形を実現できましたが、運用定着にも重きを置いた対応をする予定です。特にCSIRT対応については、部門横断の訓練など運用定着の対応を継続します。

さらには、グループ会社に対するセキュリティ統制にも課題感を持っており、こちらも計画を立てる必要性を感じています。

今後、2024年の結果を整理すると共に、新たに2025年以降の中長期計画を策定(見直し)することで、終わりのないセキュリティ対応に対しても、対応ロードマップで可視化したいと考えています。

おわりに

最後まで読んでいただき、ありがとうございます。

Secure SketCHを用いた2024年のセキュリティ対応について振り返ってみました。改めて思うことは「戦略を練って計画に落とし込むことの重要性」と「組織や会社全体を巻き込む重要性」です。実現したいことをできる限り可視化(明確に)して関係者に対して丁寧に説明する姿勢を忘れずに、今後も「従業員全員協力のセキュリティ」を浸透させるべく尽力する所存です。

最後に大切なことを伝えます。今回大幅な点数向上を実現しましたが、サイバー攻撃を受けたり情報漏洩の件数をゼロにするのは現実的には難しいです。会社の社会浸透や知名度向上と共に、今後もより高度なセキュリティ対策が求められるでしょう。点数向上を「目的」とせず、あくまで指標の1つと考え、未来を見据えて今後も気を引き締めてセキュリティ対応を計画・推進します。また、サプライチェーンリスクという考えにおいては本社のみならずグループ会社も巻き込んだ対応が必須となります。そのあたりも大きな課題感・危機感を持って2025年もセキュリティ対応を推進したいと考えております。

バイセルでは一緒に働くエンジニアを募集しています、興味がある方は、以下よりご応募ください。 herp.careers 明日の バイセルテクノロジーズ Advent Calendar 2024 は 吉森さんによる 「入社してから2年間の技術広報の取り組みを振り返る」です。 お楽しみに!