はじめに

こんにちは。テクノロジー統括本部CTO室の内田です。

私は2023年12月にバイセルへ中途入社し、現在セキュリティグループのグループマネージャーを務めています。主な責務は、「プロダクトセキュリティ」と「社内の情報セキュリティ」の両面から、全社及びグループ会社を含めたリスクマネジメントを推進することです。

入社からこれまで ~セキュリティ対策推進と成果~

バイセルではセキュリティ面の対応指標・可視化について、Secure SketCH(セキュアスケッチ)というセキュリティ評価サービスを利用しています。入社後の2024年はセキュリティ面の対応指標の可視化や改善に主に取り組んできました。詳しくは過去の記事をご参照ください。*1

今後 ~新たな挑戦~

2025年はさらに視野を広げ、自社に限定した対応ではなく「グループ会社全体の情報セキュリティ統制」に取り組んでいます。この記事では、グループ全体の統制対応の基礎(導入フェーズ)を通じて得た対応ナレッジや学びについて共有させていただきます。

なお、本記事ではバイセルグループ全体のセキュリティ戦略に関わる内容を含むため、詳細情報の記載を控えさせていただく部分があることをあらかじめご了承ください。

概要

グループ統制とは?

情報セキュリティにおけるグループ統制とは、企業グループ全体で情報資産を適切に管理し、セキュリティリスクを最小限に抑えるための包括的な取り組みのことを言います。

主な目的としては、

・グループ全体での統一的なセキュリティ対策の実施(セキュリティレベルの底上げ)

・セキュリティ意識の向上

・グループ各社ごとのリスクの可視化

・サプライチェーンにおける情報漏えいやサイバー攻撃からの防御(リスク対応)

などがあります。

一方で、グループ各社を巻き込む上で現実的な課題もあります。

・各社一律の施策導入は現実的に困難(各社のIT導入状況に応じた段階的アプローチが必要)

・対応リソースの制約

・IT・セキュリティ予算の制約

・利害関係者との協力関係構築の必要性

・効率的な推進ノウハウを持つ人材の不足

このように、各社へのセキュリティ対応を推進し実現に至るには、さまざまな状況を勘案しつつ、「ヒト・モノ・カネ(予算)」の調整をするという多くの課題があります。これらに向き合い、リードし、乗り越えていく力が必要な領域です。グループ統制対応は、リードできる人材育成もまた難しいですが、経験をすることで、専門性・知見を重ねられる領域でもあります。

課題・背景

バイセルは、着物や貴金属をはじめとした総合リユース事業を主軸としています。それに加え、事業の圧倒的な成長と社会的価値の最大化を実現するため、M&A戦略を重要な経営戦略と位置付けています。過去の実績はバイセルサイトに記載の通り、2020年の「タイムレス」のグループジョインを皮切りに「フォーナイン」「日創」「むすび」と続き、そして昨年2024年は”買取 福ちゃん”を運営する「レクストホールディングス」がグループジョインしました。特にレクストホールディングスのグループ参画は、リユース業界で大きな話題となったことは記憶に新しいかと思います。

急激な事業規模の拡大は、会社の成長という点で望ましい状況です。一方で、安定した事業基盤を維持する上での新たな課題も浮き彫りになりました。特に、経営層からは「リスク管理」に対する課題感を指摘され、以下の項目をグループ全体で重点的に対応するよう指示を頂いています。

・グループの持続的な成長に耐え得るリスク対応・セキュリティ対応の強化

・グループ全体での早期リスク把握や検知の仕組みを構築する必要性

・具体的なグループ統制対応の計画策定と実行が急務

・緊急事態対応チーム(CSIRT)のグループ全体への拡大

このような背景があり、グループ全体のセキュリティ統制の「戦略・計画策定」「推進」を最優先事項として私が対応を進めています。

具体的なアプローチ

「セキュリティ面の未来の姿を描きつつ現実とのギャップをどう埋めていくか?」という課題に対して、一般的な考え方である「As-is/To-be」モデルを採用しています。現状・理想を可視化し、課題(GAP)が何かを考え、その解決策を探っていくというフレームワークです。

ただし、こういった戦略策定のフェーズには、方程式のような明確な答えはありません。重要なのは、自分の考えている未来(理想像)の方向性を提示しつつも、経営層や関係者からの助言に真摯に耳を傾けることだと考えています。

そのような方針のもと、以下のアプローチで対応を進めました。

・STEP1…現状リスク分析(リスク分析表策定、各社へのヒアリング、結果の評価)

・STEP2…グループ各社との協力関係構築(STEP1と関連)

・STEP3…各社ごとの対応計画策定(年間計画策定、中長期のマイルストン設定)

・STEP4…対応計画の経営層報告(承認に向けた対応と学び)

これらの詳細を、以下STEPごとに記載していきます。

STEP 1:現状リスクの分析

まずはグループ各社の状況を把握することを進めました。本社と比較してどういう状況なのかを判断するSTEPです。

従来の手法では、リスク管理表やヒアリング項目を策定するにあたり、ベースとなる大項目情報を調査し、自社向けにカスタマイズする手法が主流でした。これは正攻法のアプローチではありますが、一方で時間を要するわりにヒアリング項目が分かりにくかったり、専門的すぎたり、属人化してしまった経験のある方も多いのではないでしょうか?

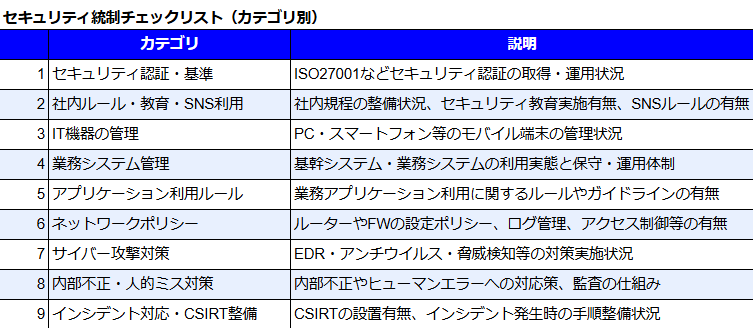

そこで今回はITリスク管理表の項目策定(洗い出し)に生成AIを活用し、結果として、図3の通りセキュリティ統制における大項目カテゴリを出力をしました。これら9個の大項目分類は、概ね網羅性のあるものと判断しました。

この大項目をベースに、相手が理解しやすいようにブレークダウンしたヒアリング項目を策定し、各社へのヒアリングを進めました。各社の状況が一目で比較できる形にフォーマットを整形し、さらには各項目の重要度(不備があった場合はどの程度の事業リスクが伴うか)の基準を決め、リスクの大きさと対応優先度を可視化できたのが結果となります。

このように、セキュリティ業務にも生成AIを活用することで、リスク管理表作成の難易度は下がり、汎用性のあるものをスピード感をもって作成できます。また、知識のある方にとっては、短期間でより詳細な管理表が作成できます。

グループ会社5社とのやり取りになるため、各社とのヒアリング日程調整にも難儀しましたが、リスク管理表の作成からヒアリング、対応優先度の策定までを1ヶ月半程度で完了させました。

STEP 2:協力関係の構築

次に関係者との関係構築についてお話しします。盲点とは言わないまでも、実際の対応の中で苦労した方も多いのではないか、という部分です。多くの企業ではセキュリティ担当は少人数でしょう。そのような状況の中で全社に向けた対応、さらにはグループ会社に向けた対応を行うのは困難です。また、相手(対応する側)の工数も考える必要があり、関係性構築に苦慮することもあるのではないでしょうか?関係性構築が不足していると、セキュリティ担当の依頼意図が伝わらなかったり、今は難しいなどの拒否反応を示すこともあります(下図イメージ)。

依頼する側・依頼される側の双方にとって納得感あるセキュリティ対応を進める”最適解”は、基本に立ち返ると「関係者との協力関係・信頼関係の構築」です。

「全部自分自身でやらなければ」という葛藤を持たれる方もいるかもしれませんが、私は協力者を増やし、押し付けではなく下支えするというアプローチを行っています。 このあたり、テクニカルでない要素も多分に含んでおりますが、このような発信記事をあまり見たことがないので、あえて記載しました。

協力関係作りのポイントは以下の通りです。

・経営層の理解と後押し(全社的な重要課題であることの発信・共有)

・各部署やグループ会社との円滑なコミュニケーションを行うためのキーパーソンの特定

・気軽に対話や質疑ができる雰囲気づくり(悩みを相談しやすいオープンな雰囲気の醸成)

・双方に納得感を共有できる共通目標の設定

さらに、上記の対応を支えるのが、セキュリティ担当者としてのスタンスです。

私は、次のような姿勢を常に意識しています。

• 対話や協調を重視し、 実行可能な提案をする

(現場の課題や負荷に寄り添い、現実的アプローチを提案、一緒に解決に向けて取り組む)

• 短期的な成果だけでなく、長期的な関係構築を意識する

• 双方向のコミュニケーションを重視する(各社の悩みを聞き、相手の声に耳を傾ける)

幸いにもグループ会社との会議は紛糾することもなく、逆に各社の社長から「セキュリティ面の強化について色々教えて欲しい、支援して欲しい」と言われたことが何より嬉しかったですし、関係性構築について一定の前進という成果を得ました。

STEP 3:各社ごとの対応計画策定

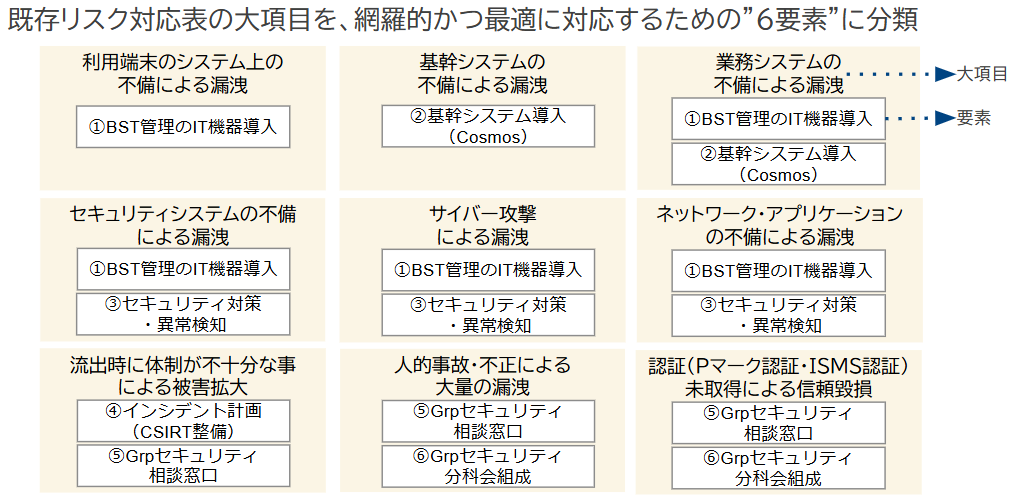

こちらはSTEP1の各項目に対しての対応スケジュールをプロットしていく対応となります。 ただ、STEP1のヒアリング項目1つに対して1つの対応(1:1での対応)をするのは効率的でないことに気付きました。簡単な具体例としては、本社管理のPC導入など、実現すると複数の課題が解決(改善)するパターンです。データベースの正規化に似ていますが、重複部分を省くステップを1回挟みました。

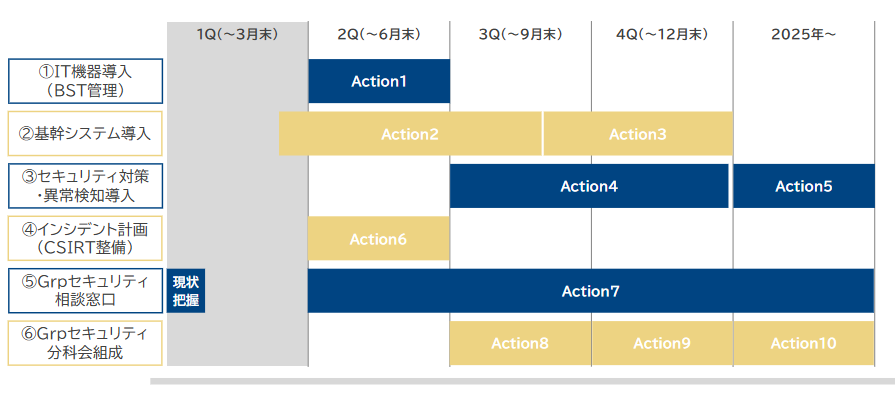

図5の通り9個の大項目カテゴリを効率的に満たすため、具対的な6つの要素(①~⑥)に再カテゴライズしました。その上で、各要素に対するスケジュールを落とし込み、プロットしていきました。再カテゴライズした理由は、実施内容が重複する部分があり、大項目は違えど、同じ要素を持っていれば、並列でリスクが解消できる(対処が可能)と判断したためです。

プロットにおいては社内の情報システム部門やプロダクト開発部門の計画とも関係するため、何度もすり合わせを行いました。結果、社内IT・基幹システム・網羅的な情報セキュリティといった領域をカバーした現実的なリスク対応計画に落とし込めた(最適解を導けた)と考えています。

以下はグループ会社1社に対する計画で、詳細な工程は割愛(”Action”と記載しマスク)しておりますが、これらの計画を各社ごとに作成しました。

この段階の成果物を報告資料の1つとしました。さらに、タスクを細分化したものも作成しましたが、こちらは細かくなりすぎて報告には適さないと判断しました。

STEP 4:対応計画の経営層報告

計画の承認に至る最後のSTEPは経営陣への報告となります。STEP1から3においてはグループ各社や社内Tech部門と向き合っていた形ですが、ここは経営陣に向き合う形となります。

ただ、幸運だったのは私が「CTO室」という経営陣の 1 人である CTO の直下の組織に所属していたことです。CTOに容易に相談できるメリットを最大限活かすことが近道と考えました。

経営層へはグループ統制対応の細かい部分まで報告するつもりでしたが、事前にCTOに助言を求めたところ、次のようなコメントを頂きました。

「実施する内容(タスク)を報告するのではなく、実現できる未来を報告しなさい」

報告すること、資料作成することには慣れていて自信はあったのですが、自信過剰になっていないか、雑な対応になっていないか、という観点で、仕事に向き合う姿勢を今一度考えることにもつながりました。

報告スライドの構成は以下の3点とし、究極的にシンプルな形にそぎ落としたものを作成し、事前レビューで承認をいただきました。

・背景(1スライド)

・対応項目最適化説明と実現できる未来(1スライド)

・グループ各社ごとの具体的なスケジュール(5社分・計5スライド)

結果・成果

本社および各グループ会社の経営メンバーが出席する委員会において、策定したセキュリティ対応計画を報告し、無事に承認を得ることができました。

リスク管理表の作成をはじめ、各社へのヒアリング、関係性の構築、さらには各社ごとの具体的なスケジュール策定など、一定の成果を上げることができたと感じています。

対応を進める中で、セキュリティ担当としての視座、経営陣の視座、そして各グループ会社の視座など、それぞれに立場や考え方の違いがあることを強く実感しました。

そのため、取りまとめた情報をいかにして「相手にとってわかりやすい資料」として提示・説明するかを考える場面も多く、表現や構成について深く考える機会となりました。

一連の対応の中で、CTOからは何度も助言をいただきました。

特に心に残った指摘は、次の2点です。

「常に相手(=依頼される側、報告を受ける側)の視点に立って考えること」

「AIを活用しながら、より良いアウトプットを模索すること」

この2点は、自分にとっての大きな気づきや学びとなり、同時に強い危機感も覚えました。その結果として、これまでの「セキュリティ業務への向き合い方」と「業務の進め方」を根本的に見直し、自身の意識変革にもつながりました。生成AI活用も意識変革の1つです。

これまでにある程度のグループ統制対応の経験はあったものの、今回のように「0→1」で基本方針や戦略策定から任されるのは初めてで、非常に多くの学びを得ることができました。

今回の取り組みは、自分自身にとっても業務の進め方を改善・変革をするきっかけとなり、業務を通じた成長に寄与したと感じています。

今後の展望

策定した対応方針に基づき、グループ各社での対応をスケジュールに沿って順次推進していく予定です。各社の対応をリードしながらも、しっかりと支援する姿勢を持ち、グループ全体が一体となった協力体制の構築を目指していきます。 今後は、対応結果に関するアウトプットも発信していく予定です。

また、今後さらにM&A戦略が加速することを見据え、今回の取り組みを1つのプロトタイプとしてナレッジを蓄積していきます。将来的には、「M&Aにおけるデューデリジェンス」や「統合後のPMI(Post Merger Integration)」といった領域への応用も視野に入れ、対応のスピードと品質を両立させた、より精度の高いセキュリティチェック体制の実現を目指していきます。

おわりに

最後まで読んでいただき、ありがとうございます。

今回は、2025年における自分自身の新たな挑戦「セキュリティのグループ統制対応」について振り返ってみました。

「自身の経験値を活かす」「相手との信頼関係を築く」「計画の策定から承認取得までを一貫して担う」など、なかなか得難い経験を重ねることができたと実感しています。改めて、情報セキュリティ対応の奥深さと重要性を痛感する機会にもなりました。

もちろん、計画を立てること自体が目的ではありません。今後は策定した計画を着実に推進し、経営陣が抱える課題の解消に少しでも貢献していくことが何より重要です。

そして、強固な経営基盤を支えるセキュリティ管理の実践を通じて、「情報セキュリティの力で企業価値を支える」という、自分自身が描くキャリアの実現を目指していきたいと思います。 バイセルでは一緒に働くエンジニアを募集しています。興味がある方は、以下よりご応募ください。 herp.careers

*1:2024年末のスコアは798点(前年比+145点)